Eine neue Ära beginnt

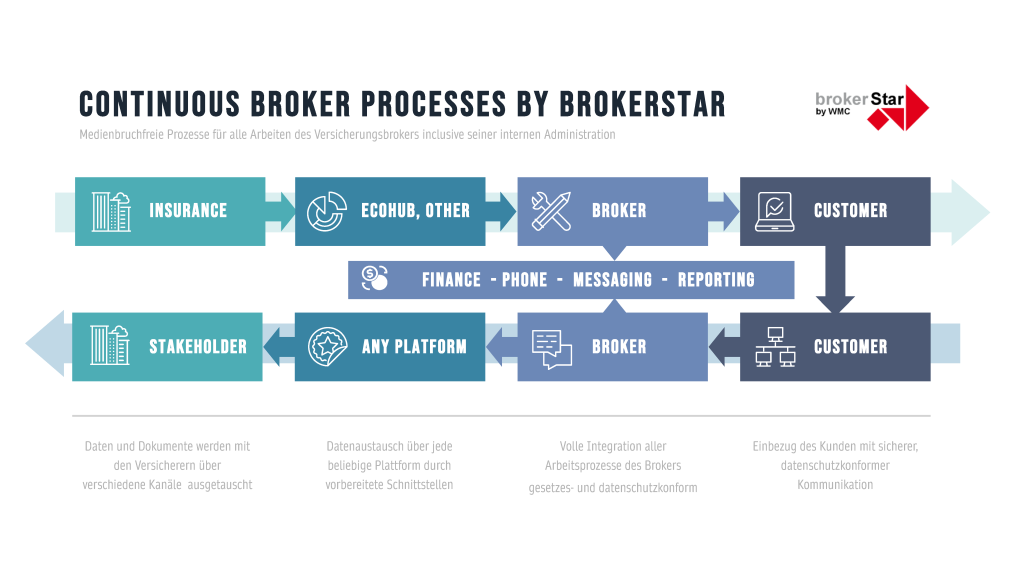

BrokerStar, die Lösung vom Startup bis zum Enterprise-Broker.

New BrokerStar V‑3

- Neueres durchgängigeres Design

- viele neue Funktionen

- nicht ausgefüllte Felder werden nicht angezeigt

- höhere Integratin von Sobrado

- detailiertere Prämienabrechnung

- neues Berechtigungssystem

- Verbesserung Provisionssystem

- Forecast Tool

- Verbesserung Performance

- durchgängig nDSG-konform

Highlights

- Höchste Sicherheit und Datenschutz

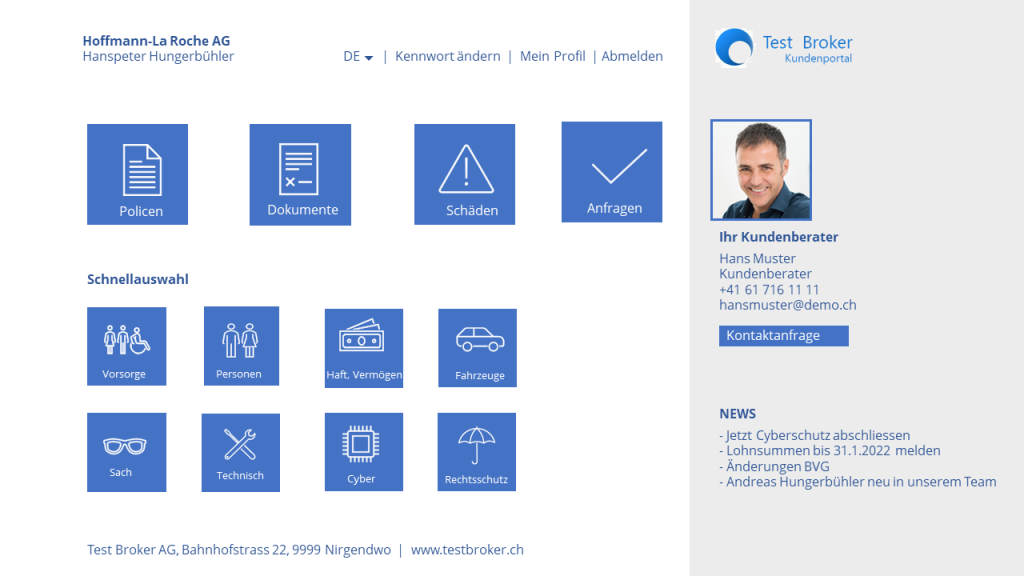

- neues Kundenportal

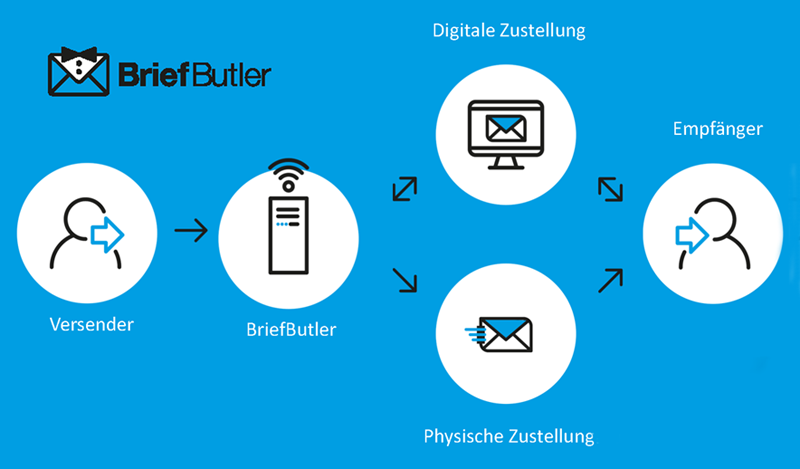

- sicherer Mailversand

- Mail-Synchronisation und Telefonie

- Integration von Sobrado

- Mandantenfähigkeit

- Verbesserungen im Reporting

- Mitglied IG B2B und SIBA

- Beteiligung an EcoHub AG

- Die einfache Basislösung

- enthält alle BrokerStar-Grundfunktionen

- kostengünstige Pauschalpreise

- Upgrade auf Standard jederzeit möglich

- Einschränkung: keine Zusatzoptionen

- fixes Supportmodell

Spannende Module

Zusatzmodule zu BrokerStar

Secure exchange with BrokerWeb

The BrokerWeb customer portal enables the exchange of information, documents and data between broker and customer in the same way as e‑banking. Transmission takes place via a secure connection that does not allow external access.

zu BrokerWeb

Intelligente Auswertungen

Der Begriff Reporting umfasst sämtliche Arten von Auswertungen egal ob als Liste oder Grafik und egal in welchem Format.Im nachfolgenden Artikel erklären wir, wie das Reporting-System in BrokerStar aufgebaut ist.

zu Reporting

Telefonieren mit BrokerStar

Nicht nur das Anwählen einer Telefonnummer im Programm erstellt automatisch die Verbindung. Bei eingehenden Anrufen erkennt das System auch eine gespeicherte Nummer und öffnet automatisch das entasprechende Kundenfenster. Die Lösung funktioniert derzeit ausschliesslich mit der verbreiteten 3CX-Telefonanlage. Die geringen Kosten machen diese nützliche Option zu einem Highlight.

zu Telefonieren

Auztomatischer Rechnungsversand

Seit 2025 sind nur noch die IG B2B Standards 5.2 und 5.4 gültig. Die XML müssen dabei zwingend das Rechnungs-PDF enthalten. Nach Kontrolle kann dieses elektronisch gestempelt und automatisch weitergeleitet werden. Auch durch den Broker erstellte Rechnungen werden automatisch gespeichert und per Mail, über das Kunden-portal oder Post automatisch verschickt.

zu Rechnungsprozess